Nama : Heryuni Putri Widiyani

Kelas : XI TKJ 3

1. Pengamanan SO dan Manajemen File

~ PENGAMANAN SISTEM OPERASI

Istilah Keamanan Sistem Operasi atau OS mengacu pada praktik dan tindakan yang dapat memastikan kerahasiaan, integritas, dan ketersediaan atau CIA (Confidentiality, Integrity, Availability) sistem operasi.

Tujuan keamanan sistem operasi atau OS adalah untuk melindungi OS dari berbagai ancaman, termasuk perangkat lunak berbahaya seperti worm, trojan, dan virus lainnya, kesalahan konfigurasi, dan intrusi jarak jauh.

Ancaman Keamanan Sistem Operasi

➡ Ancaman Malware

Malware adalah perangkat lunak berbahaya yang mencakup berbagai vektor serangan seperti virus, worm, trojan, dan rootkit. Malware menjadi ancaman pertama dari keamanan sistem operasi. Cara kerja Malware yaitu disuntikkan ke dalam sistem tanpa persetujuan pemilik, atau dengan menyamar sebagai perangkat lunak yang sah, dengan tujuan mencuri, menghancurkan, atau merusak data, atau membahayakan perangkat

➡ Ancaman Srangan Denial-Of-Service (DoS)

Serangan Denial of Service (DoS) adalah dimaksudkan untuk menyumbat sistem dengan permintaan palsu sehingga kelebihan beban, dan akhirnya berhenti melayani permintaan yang sah. Beberapa serangan DoS, selain membebani sumber daya sistem, dapat menyebabkan kerusakan pada infrastruktur yang mendasarinya.

➡ Ancaman Intrusi Jaringan

Intrusi jaringan terjadi ketika seseorang mendapatkan akses ke sistem untuk penggunaan yang tidak benar. Ada beberapa jenis intrusi jaringan tergantung pada jenis penyusup. Ancaman keamanan komputer ketiga yaitu Network Intrusion

➡ Ancaman Buffer Overflow

Fungsi utama buffer adalah untuk menyimpan data sementara. Setiap buffer memiliki kapasitas data yang dapat ditampungnya. Selama serangan buffer overflow, buffer atau penyimpanan data sementara lainnya dipenuhi dengan data

Jenis ancaman keamanan

1). Ancaman Program

- Virus

Malware Virus dapat menggandakan dirinya sendiri di sistem Aplikasi Virus sangat berbahaya dan dapat mengubah/menghapus file pengguna serta merusak komputer. Oleh karena itu, Virus adalah bagian kecil dari kode yang diimplementasikan pada program sistem. Saat pengguna berinteraksi dengan program, virus tertanam di file dan program lain, berpotensi membuat sistem tidak dapat beroperasi

- Trojan Horse

Trojan Horse merupakn program yang dirancang untuk melakukan serangan atau memata-matai komputer. Namun Trojan juga dikenal sebagai Remote Administration Tool atau RAT, yaitu program yang dibuat untuk memonitor suatu system.

- Logic Bomb

Logic Bomb adalah jenis malware yang mengeksekusi beberapa set instruksi untuk menyerang sistem informasi berdasarkan logika yang didefinisikan oleh penciptanya. Logic bomb biasanya berupa program yang menggunakan waktu atau peristiwa yang baik sebagai pemicu.

- Trap Door

Trapdoor/backdoor adalah jebakan yang digunakan untuk menjebak administrator agar. mendapatkan jalan untuk mendapatkan previlege root.

2). Ancaman Sistem

- Port scanning

Port Scanning merupakan aplikasi yang digunakan untuk mendeteksi dan melihat sejumlah informasi atau status dari protokol maupun port yang terbuka dari sebuah perangkat. Port scanner adalah cara untuk mengakses layanan jaringan di komputer.

- Worm

Worm adalah sebuah program komputer yang dapat menggandakan dirinya secara sendiri dalam sistem komputer. Sebuah worm dapat menggandakan dirinya dengan memanfaatkan jaringan tanpa perlu campur tangan dari user itu sendiri.

- Denial Of Service

Denial Of Service adalah serangan dunia maya di mana pelaku berupaya membuat mesin atau sumber daya jaringan tidak tersedia bagi pengguna yang dituju dengan mengganggu layanan host yang terhubung ke Internet untuk sementara atau tanpa batas

Petunjuk Pengamanan Sistem

1. Rancangan sistem seharusnya publik.

Keamanan sistem seharusnya tidak bergantung pada kerahasiaan rancangan mekanisme pengamanan. Mengasumsikan penyusup tidak akan mengetahui cara kerja sistem pengamanan hanya menipu/memperdaya perancang sehingga tidak membuat mekanisme proteksi yang bagus.

2. Dapat diterima.

Skema yang dipilih harus dapat diterima secara psikologis. Mekanisme proteksi seharusnya tidak menganggu kerja pemakai dan memenuhi kebutuhan otorisasi pengaksesan. Jika mekanisme tidak mudah digunakan maka tidak akan digunakan atau digunakan secara tak benar.

3. Pemeriksaan otoritas saat itu.

Sistem tidak seharusnya memeriksa ijin dan menyatakan pengaksesan diijinkan, serta kemudian menetapkan terus informasi ini untuk penggunaan selanjutnya. Banyak sistem memeriksa ijin ketika file dibuka dan setelah itu (operasi-operasi lain) tidak diperiksa. Pemakai yang membuka file dan lupa menutup file akan terus dapat walaupun pemilik file telah mengubah atribut proteksi file.

4. Kewenangan serendah mungkin.

Program atau pemakai sistem seharusnya beroperasi dengan kumpulan wewenang serendah mungkin yang diperlukan untuk menyelesaikan tugasnya. Default sistem yang digunakan harus tak ada akses sama sekali.

5. Mekanisme yang ekonomis.

Mekanisme proteksi seharusnya sekecil, sesederhana mungkin dan seragam sehingga memudahkan verifikasi. Proteksi seharusnya dibangun dilapisan terbawah. Proteksi merupakan bagian integral rancangan sistem, bukan mekanisme yang ditambahkan pada rancangan yang telah ada.

~ MANAJEMEN FILE

Manajemen file adalah sistem yang sering digunakan oleh perusahaan untuk mengelola dokumen. Tentunya sistem ini sangat mempermudah manajemen file dalam perusahaan.

Fitur yang terdapat dalam manajemen file adalah memindai, mendigitalisasi, menyetujui, mempercepat, menyimpan, dan sebagainya. Semua fitur tersebut dapat digunakan hanya dengan satu klik saja.

Fitur Manajemen File

1. Keamanan Data

Fitur keamanan ini berfungsi untuk melindungi data sensitif dari pihak yang mengakses dari luar.

2. Backup Otomatis

Sistem ini bekerja secara otomatis menyimpan salinan file secara berkala.

3. Dokumentasi Revisi

Fitur ini membantu untuk melacak perkembangan proyek dan memastikan file tepat digunakan.

4. Notifikasi atau Pemberitahuan

Notifikasi adalah sistem yang memberikan pemberitahuan perubahan atau update file yang relevan untuk digunakan.

5. Kolaborasi Tim

Kolaborasi tim dalam fitur manajemen file ini dapat digunakan dengan cara berbagai file secara langsung atau real-time.

6. Pencarian Cepat

Pada fitur ini, File Management System dilengkapi dengan akses pencarian yang canggih. Fitur tersebut memungkinkan pengguna dengan mudah mencari file berdasarkan keyword tertentu.

7. Izin Akses

Fitur izin akses bekerja dengan memungkinkan administrator untuk mendapatkan izin akses berbeda berdasarkan peran atau jabatan karyawan.

8. Struktur Folder

Fitur izin akses bekerja dengan memungkinkan administrator untuk mendapatkan izin akses berbeda berdasarkan peran atau jabatan karyawan.

Manfaat manajemen File

1. Menghindari Resiko Kehilangan File

2. Memudahkan Pencarian File

3. Menghemat Ruang Penyimpanan

4. Mengetahui File Yang Tidak Terpakai

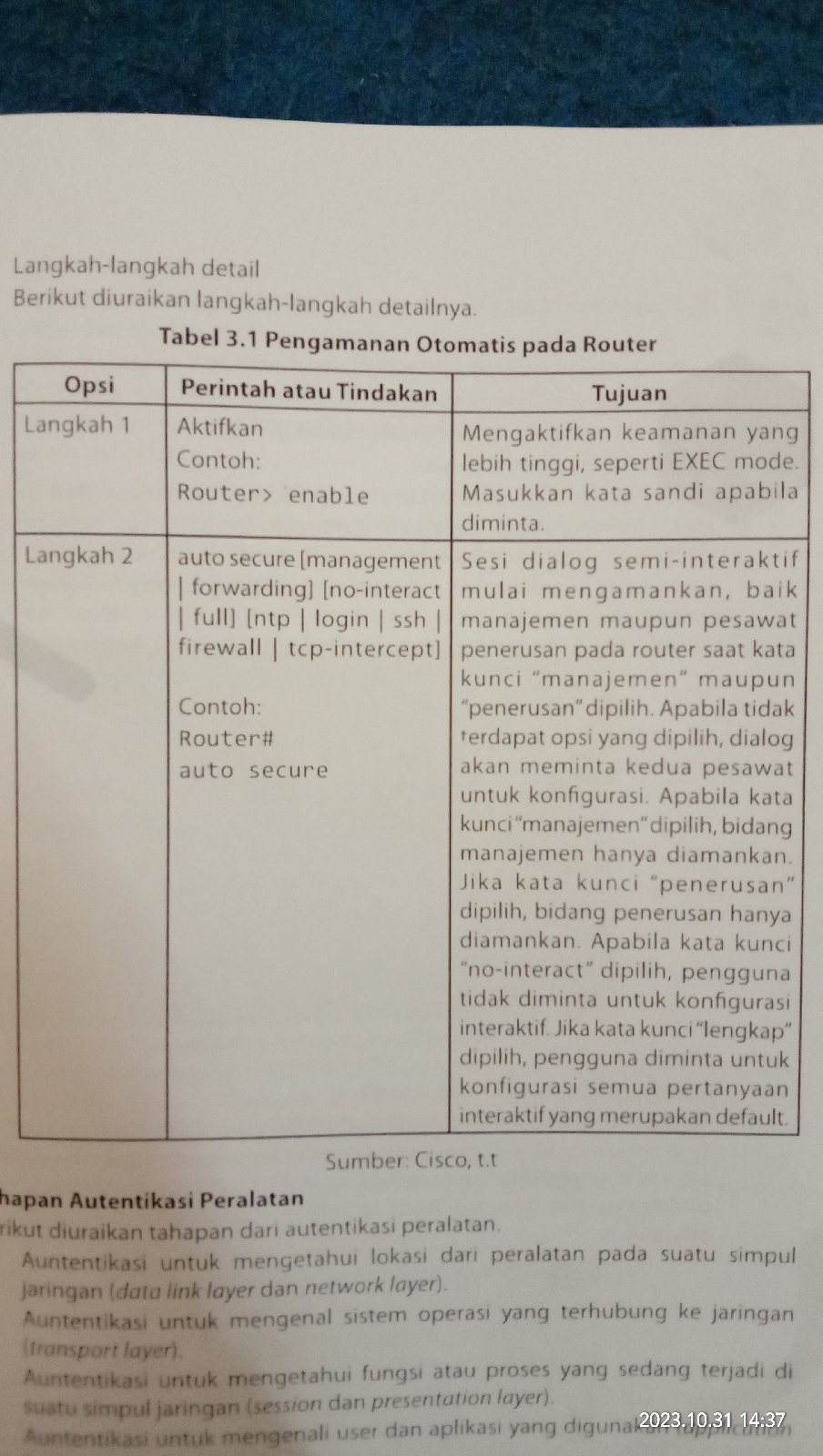

2. Pengamanan Otomatis Pada Router

a. Langkah Ringkasan

Pertama aktifkan router, kemudian keamanan otomatis dapat dilakukan dengan membuka manajer. Apabila tidak terdapat interaksi, artinya penuh. Kemudian klik NTP dilanjutkan masuk ke SSH lalu Firewall dan tcp-intercept.

b. Langkah-langkah detail

3. Tahapan Autentifikasi Peralatan

Berikut diuraikan tahapan dari autentikasi peralatan.

a. Authentikasi untuk mengetahui lokasi dari peralatan pada suatu simpul jaringan (data link layer dan Network layer)

b. Autentikasi untuk mengenal sistem operasi yang terhubung ke jaringan (transport layer)

c. Autentikasi untuk mengetahui fungsi atau proses yang sedang terjadi di suatu simpul jaringan (session dan presentation layer)

d. Authentikasi untuk mengenal user dan aplikasi yang sedang digunakan (application layer)

0 komentar:

Posting Komentar